Doble Golpe: Cómo Capital Trade Inc. se Convirtió en Objetivo de Dos Grupos de Ransomware

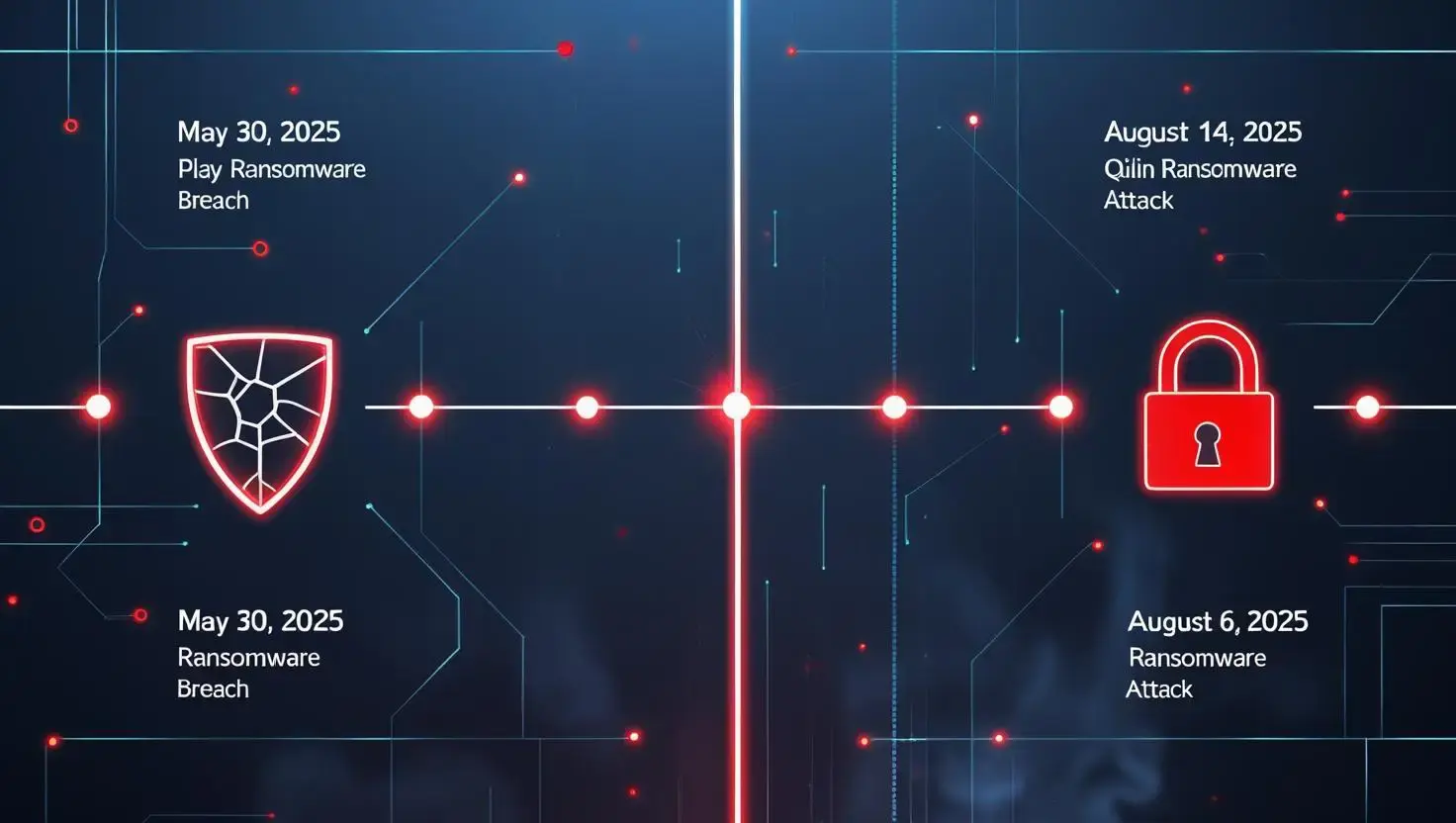

Cronología del Doble Ataque Ransomware

Capital Trade Inc., una firma de servicios legales con sede en Washington, D.C., sufrió dos ataques ransomware distintos a mediados de 2025—cada uno perpetrado por un grupo cibercriminal diferente. La cronología de estos incidentes revela no solo la rapidez y precisión de las operaciones modernas de ransomware, sino también la vulnerabilidad de empresas consolidadas con profundos vínculos con la política gubernamental.

2 de junio de 2025 — Primer Ataque del Ransomware Play

El grupo ransomware Play lanzó un ataque dirigido contra Capital Trade Inc., cifrando archivos críticos y exfiltrando datos sensibles. Conocido por su modelo de extorsión simplificado, Play suele evitar demandas de rescate iniciales, empujando a las víctimas a negociar directamente mediante notas cifradas y amenazas posteriores.

Según un aviso conjunto del FBI y la CISA, Play había logrado vulnerar más de 900 organizaciones a nivel mundial hasta mayo de 2025, incluyendo entidades gubernamentales, sanitarias y legales. Capital Trade Inc. fue una de las afectadas, aunque la empresa no ha confirmado públicamente si se pagó el rescate ni si los datos robados fueron filtrados.

14 de agosto de 2025 — Qilin Ransomware Ataca Después

Semanas más tarde, el grupo ransomware Qilin atacó la misma empresa, explotando vulnerabilidades persistentes del primer incidente o simplemente aprovechando las defensas debilitadas. Qilin, que incrementó su actividad tras la caída de su rival RansomHub, casi duplicó su número de víctimas en el segundo trimestre de 2025.

El grupo es conocido por tácticas avanzadas de extorsión, incluyendo:

Robo de datos y amenazas de exposición pública

Ataques DDoS durante negociaciones

Campañas de acoso impulsadas por inteligencia artificial

“Evaluaciones legales” de los datos robados para presionar a las víctimas

(Fuente: ransomware.live)

¿Por Qué Fue Capital Trade un Objetivo?

Más allá de su papel como proveedor de servicios legales, Capital Trade Inc. tiene una importancia estratégica en la política comercial de EE. UU. Según ransomware.live, la empresa es “la verdadera fuerza detrás de la loca política de aumento de aranceles en EE. UU.”, brindando apoyo jurídico y análisis económico que ayudan a definir estrategias de aplicación. Esto convierte a la compañía en un objetivo de alto valor—no solo para extorsión financiera, sino también para sabotaje geopolítico o económico.

¿Fueron Exitosos los Ataques?

Play Ransomware: Sí. Las tácticas del grupo provocaron interrupciones generalizadas en cientos de organizaciones, y Capital Trade Inc. fue confirmada como víctima. No se ha revelado si se pagó el rescate.

Qilin Ransomware: Probablemente exitoso. La rápida expansión del grupo y sus sofisticadas herramientas de extorsión sugieren que lograron acceso y ventaja. Sin embargo, no existe confirmación pública de pago de rescate ni filtración de datos por parte de Capital Trade Inc.

El Objetivo y los Actores de la Amenaza

Capital Trade Inc.: Una Potencia Estratégica en el Ámbito Legal

Capital Trade, Incorporated es una firma con sede en Washington, D.C., especializada en consultoría de comercio internacional, apoyo en litigios y análisis económico. Fundada en 1992, la empresa se ha convertido en uno de los asesores jurídico-económicos más influyentes en el ámbito de la aplicación de políticas comerciales de EE. UU.

Según el sitio oficial de CapTrade, la experiencia de la firma abarca:

Procedimientos antidumping y derechos compensatorios

Litigios sobre derechos de propiedad intelectual (Sección 337)

Negociaciones comerciales y legislación

Acuerdos comerciales multilaterales y bilaterales

Análisis forense y financiero en disputas comerciales

Capital Trade Inc. proporciona soporte técnico y analítico a estudios jurídicos, corporaciones multinacionales y agencias clave del gobierno estadounidense. Entre sus clientes y colaboradores más destacados se encuentran:

Comisión de Revisión Económica y de Seguridad EE. UU.–China

(Fuente: testimonio ante USCC de Andrew Szamosszegi)

El trabajo de la firma incluye:

Análisis de precios internacionales y contabilidad de costos

Modelado estadístico y gestión de bases de datos a gran escala

Testimonios expertos en litigios comerciales

Evaluaciones estratégicas del impacto regulatorio en negocios globales

Capital Trade ha participado en más de 1.000 procedimientos que involucran docenas de productos provenientes de más de 50 países. Su equipo incluye ex economistas gubernamentales, contadores y especialistas en sistemas de información, muchos de los cuales han testificado ante agencias federales y enseñado en instituciones académicas.

La importancia estratégica de Capital Trade va más allá de los servicios que ofrece a sus clientes. Según ransomware.live, la firma es “la verdadera fuerza detrás de la loca política de aumento de aranceles en EE. UU.”, lo que sugiere que su influencia se extiende a la formulación de estrategias comerciales nacionales. Esto convierte a la empresa en un objetivo de alto valor—no solo para extorsión financiera, sino también para una posible disrupción geopolítica.

El Primer Atacante: Grupo Ransomware Play

El grupo ransomware Play, también conocido como PlayCrypt, surgió en 2022 y rápidamente se convirtió en una de las bandas de ransomware más activas a nivel mundial. Operando bajo un modelo cerrado de afiliación, Play utiliza una estrategia de doble extorsión: cifra los sistemas de las víctimas y exfiltra datos sensibles, amenazando con su divulgación pública si no se cumplen las demandas de rescate.

Según un aviso conjunto del FBI y la CISA, el ransomware Play había afectado a más de 900 entidades hasta mayo de 2025, incluyendo agencias gubernamentales, proveedores de salud y firmas legales. El grupo es conocido por:

Explorar vulnerabilidades en Microsoft Exchange y Fortinet

Utilizar cifrado intermitente para acelerar los ataques

Contactar a las víctimas por correo electrónico y teléfono para presionar el pago

El ataque de Play a Capital Trade Inc. fue descubierto el 2 de junio de 2025 y marcó el inicio de un verano turbulento para la empresa.

El Segundo Atacante: Grupo Ransomware Qilin

Qilin, conocido anteriormente como Agenda, es una operación ransomware-as-a-service (RaaS) de habla rusa que ganó notoriedad por ataques de alto perfil contra instituciones gubernamentales y sanitarias. El grupo se reestructuró a finales de 2022, adoptando una variante de ransomware basada en Rust con capacidades mejoradas de cifrado y evasión.

Según Qualys, Qilin se ha convertido en el grupo ransomware más activo de 2025, atacando sectores como:

Servicios legales y profesionales

Manufactura

Servicios financieros

El ataque de Qilin a Capital Trade Inc. ocurrió el 14 de agosto de 2025, pocas semanas después de la brecha causada por Play. El grupo amenazó con filtrar documentos sensibles si no se cumplían sus demandas, utilizando tácticas como:

Ataques DDoS durante las negociaciones

Campañas de acoso impulsadas por inteligencia artificial

Sitios públicos de filtración para avergonzar a las víctimas

(Fuente: ransomware.live)

Métodos de Ataque e Impacto Estimado

Los ataques ransomware contra Capital Trade Inc. en junio y agosto de 2025 fueron ejecutados por dos de los grupos cibercriminales más agresivos en operación actualmente: Play y Qilin. Aunque la empresa no ha revelado públicamente los daños financieros, podemos estimar las pérdidas potenciales basándonos en patrones conocidos de incidentes similares y en la escala operativa de los atacantes.

Métodos de Ataque Utilizados

Play Ransomware (2 de junio de 2025)

Acceso inicial: Explotación de vulnerabilidades en Microsoft Exchange y Fortinet

Ejecución: Uso de tareas programadas y PsExec para desplegar los payloads

Persistencia: Mantenimiento de acceso mediante carpetas comprometidas del controlador de dominio

Estrategia de extorsión: Doble extorsión—cifrado de archivos y amenaza de filtración pública

(Fuente: Proven Data, Forbes)

Qilin Ransomware (14 de agosto de 2025)

Acceso inicial: Spear phishing y explotación de vulnerabilidades empresariales

Ejecución: Payloads basados en Rust con cifrado rápido y eliminación de copias de seguridad

Estrategia de extorsión: Doble extorsión con amenazas de filtración pública y ataques DDoS

(Fuente: Qualys, HHS.gov)

Pérdidas Financieras Estimadas

Aunque Capital Trade Inc. no ha publicado cifras específicas, podemos extrapolar a partir de casos similares y referencias del sector:

Demandas de rescate típicas:

Play ransomware: Generalmente entre $500.000 y $3 millones, según el tamaño de la víctima y la sensibilidad de los datos

Qilin ransomware: Demandas entre $50.000 y $800.000, con algunos casos que superan los $6 millones hasta $40 millones en daños totales para organizaciones grandes

(Fuentes: CSO Online, HHS.gov)

Daños estimados para Capital Trade Inc.:

Dado el vínculo de la empresa con el gobierno, la sensibilidad de sus datos comerciales y el doble ataque, es razonable estimar pérdidas totales—incluyendo rescate, recuperación, asesoría legal y daños reputacionales—entre $2 millones y $10 millones. Esto incluye:

Respuesta al incidente e investigación forense

Asesoría legal y reportes regulatorios

Restauración de datos y fortalecimiento de infraestructura

Posibles pagos de rescate (si se realizaron)

Interrupción de operaciones y daño reputacional

Pérdidas Financieras Estimadas por los Ataques Ransomware a Capital Trade Inc.

| Categoría | Descripción | Rango Estimado de Coste (USD) | Fuente |

|---|---|---|---|

| Pago de Ransomware | Pago potencial a los atacantes (si se realizó); varía según el grupo y la sensibilidad de los datos | $500,000 – $3,000,000 | CSO Online |

| Respuesta al Incidente y Forense | Contratación de empresa de ciberseguridad, análisis de la brecha, contención | $250,000 – $1,000,000 | IBM Security |

| Costes Legales y Regulatorios | Asesoría legal, presentación de informes de cumplimiento, notificaciones gubernamentales | $100,000 – $500,000 | NetDiligence |

| Restauración de Datos y Recuperación IT | Reconstrucción de sistemas, restauración de copias de seguridad, reemplazo de hardware/software | $300,000 – $1,500,000 | Sophos |

| Interrupción del Negocio | Pérdida de productividad, retrasos en trabajos con clientes, operaciones pausadas | $500,000 – $2,000,000 | Coveware |

| Daño Reputacional | Pérdida de clientes, gestión de crisis de relaciones públicas, erosión de la confianza en la marca | $250,000 – $1,000,000 | Cybersecurity Ventures |

| Mejoras en Ciberseguridad | Inversiones posteriores al ataque en herramientas de seguridad, formación e infraestructura | $100,000 – $500,000 | Gartner |

Pérdidas Totales Estimadas: $2,000,000 – $10,000,000

Nota: Estas cifras son estimaciones basadas en casos comparables de ransomware y en inteligencia de amenazas disponible públicamente. Capital Trade Inc. no ha revelado ningún impacto financiero ni ha confirmado pagos de rescate.

Cómo las 4 Capas de Defensa de Cy-Napea® Podrían Haber Ayudado

Los ataques ransomware sufridos por Capital Trade Inc. por parte de los grupos Play y Qilin expusieron vulnerabilidades críticas en la postura de ciberseguridad de la empresa. Aunque el alcance completo de sus defensas internas no ha sido revelado, la cronología y las tácticas utilizadas por los atacantes sugieren que un enfoque por capas—como el que ofrece Cy-Napea®—podría haber reducido significativamente el riesgo y el impacto.

A continuación, se muestra cómo cada capa de la estrategia de defensa de Cy-Napea® podría haber ayudado:

1. Formación en Concienciación sobre Ciberseguridad

Qué Falló: Los grupos ransomware como Qilin suelen obtener acceso inicial mediante correos de phishing o ingeniería social.

Cómo Podemos Ayudar:

Los módulos de formación de Cy-Napea® enseñan a los usuarios a identificar correos y comportamientos sospechosos.

Las simulaciones de phishing refuerzan la vigilancia y reducen la tasa de clics.

Las actualizaciones mensuales mantienen al personal informado sobre tácticas emergentes como estafas generadas por IA.

Impacto: Una plantilla bien entrenada podría haber evitado la primera brecha, especialmente si el vector de ataque fue por correo electrónico.

2. Seguridad del Correo Electrónico

Qué Falló: El correo electrónico sigue siendo el punto de entrada más común para el ransomware.

Cómo Podemos Ayudar:

Cy-Napea® analiza todos los correos entrantes y salientes en busca de malware, suplantación y phishing.

Los controles de reputación de URL y el sandboxing de archivos adjuntos bloquean cargas maliciosas.

La integración con Microsoft 365 habría protegido las comunicaciones empresariales de Capital Trade.

Impacto: Los correos maliciosos de Play o Qilin podrían haber sido interceptados antes de llegar a los usuarios, deteniendo el ataque en el perímetro.

3. EDR / XDR / MDR

Qué Falló: Ambos grupos de ransomware utilizaron movimiento lateral, cifrado y exfiltración de datos.

Cómo Podemos Ayudar:

El EDR de Cy-Napea® detecta comportamientos anómalos en los endpoints y aísla los dispositivos infectados.

El XDR correlaciona señales entre endpoints, nube y red para identificar ataques coordinados.

El MDR proporciona respuesta experta 24/7, asegurando que las amenazas se contengan antes de que se propaguen.

Impacto: La detección y respuesta en tiempo real podrían haber detenido a los atacantes antes de cifrar archivos o exfiltrar datos sensibles.

4. Copias de Seguridad y Copias Avanzadas

Qué Falló: El ransomware suele cifrar o eliminar las copias de seguridad para forzar el pago.

Cómo Podemos Ayudar:

Cy-Napea® ofrece copias de seguridad inmutables que no pueden ser alteradas ni eliminadas por los atacantes.

Las opciones de recuperación granular permiten restaurar archivos específicos o sistemas completos.

Las funciones de protección contra ransomware detectan y bloquean intentos de cifrado no autorizados.

Impacto: Incluso si el ataque hubiera tenido éxito, Capital Trade podría haber restaurado sus operaciones sin pagar rescate.

Conclusión

Aunque ningún sistema es invulnerable, la estrategia de defensa por capas de Cy-Napea® está diseñada para reducir el riesgo en cada etapa—desde la concienciación del usuario hasta la recuperación total. Si Capital Trade Inc. hubiera implementado estas protecciones, el resultado de los ataques de Play y Qilin podría haber sido radicalmente distinto.

Aviso Legal

Cy-Napea® condena inequívocamente todas las formas de actividad cibernética no autorizada, incluyendo pero no limitado a ataques ransomware, violaciones de datos y extorsión digital. Nos oponemos firmemente a las acciones de los ciberdelincuentes y defendemos el uso responsable y ético de las tecnologías digitales.

Nuestro único propósito es combatir estos delitos proporcionando soluciones avanzadas de ciberseguridad y fomentando la concienciación entre empresas e individuos. Creemos que nadie está realmente seguro hasta que estos actores maliciosos sean detenidos—y que la educación, la vigilancia y la defensa por capas son esenciales para proteger nuestro mundo digital.

Este artículo tiene fines exclusivamente educativos e informativos. Todos los datos aquí referenciados—including detalles sobre grupos ransomware, cronología de ataques y organizaciones afectadas—han sido obtenidos de fuentes públicas disponibles al momento de la redacción. Cy-Napea® no afirma tener conocimiento interno de ningún incidente específico ni representa a ninguna entidad mencionada.

Recomendamos a las organizaciones consultar con asesores legales y profesionales certificados en ciberseguridad al responder o prepararse para amenazas cibernéticas.